在這個由三部分組成的部落格系列中,我們探討了混合網狀架構如何有效地打破勒索軟體攻擊鏈。

阻止勒索軟體:混合網狀架構如何破壞攻擊鏈

(第一部分)

勒索軟體已發展成為一種持續且複雜的商業風險。根據世界經濟論壇的《2025年全球網路安全展望》,勒索軟體因其破壞力強、頻率高且日益加劇的組織混亂,仍然是全球五大網路威脅之一。美國網路安全和基礎設施安全局 (CISA) 持續發布聯合公告,警告勒索軟體團夥正在採取更先進的手段,包括敲詐勒索、資料竊取以及在混合網路中長時間潛伏而不被發現。

Check Point Research的最新數據顯示, 2024 年全球勒索軟體攻擊激增33% ,每個組織每周平均遭受的攻擊超過 1,200 次,為三年來的最高水平。值得注意的是,《2025 年網路安全狀況》報告強調了一個令人不安的趨勢:攻擊者在執行有效載荷之前在網路中花費的時間更多,在某些情況下停留時間長達9 天。這種延長的存在時間使威脅行為者能夠進行偵察、停用備份並識別高價值目標,從而在加密勒索和資料外洩期間最大限度地造成破壞和壓力。這對 CISO 的影響很明確:傳統的即時「僅檢測」防禦已不再足夠——持續監控、工具協調和即時遏制現在至關重要。

在現今的混合企業環境中,關鍵工作負載跨越資料中心、多家雲端供應商、第三方和遠端用戶,攻擊面更加廣泛且複雜。根據IBM 2024 年資料外洩成本報告,涉及分佈在多種環境中的資料外洩發生率 (40%) 高於公有雲 (25%)、本地 (20%) 或私有雲 (15%) 的資料外洩。挑戰不再在於阻止每一次洩露,而是在造成實際損害之前遏制攻擊者。

打破勒索軟體攻擊鏈

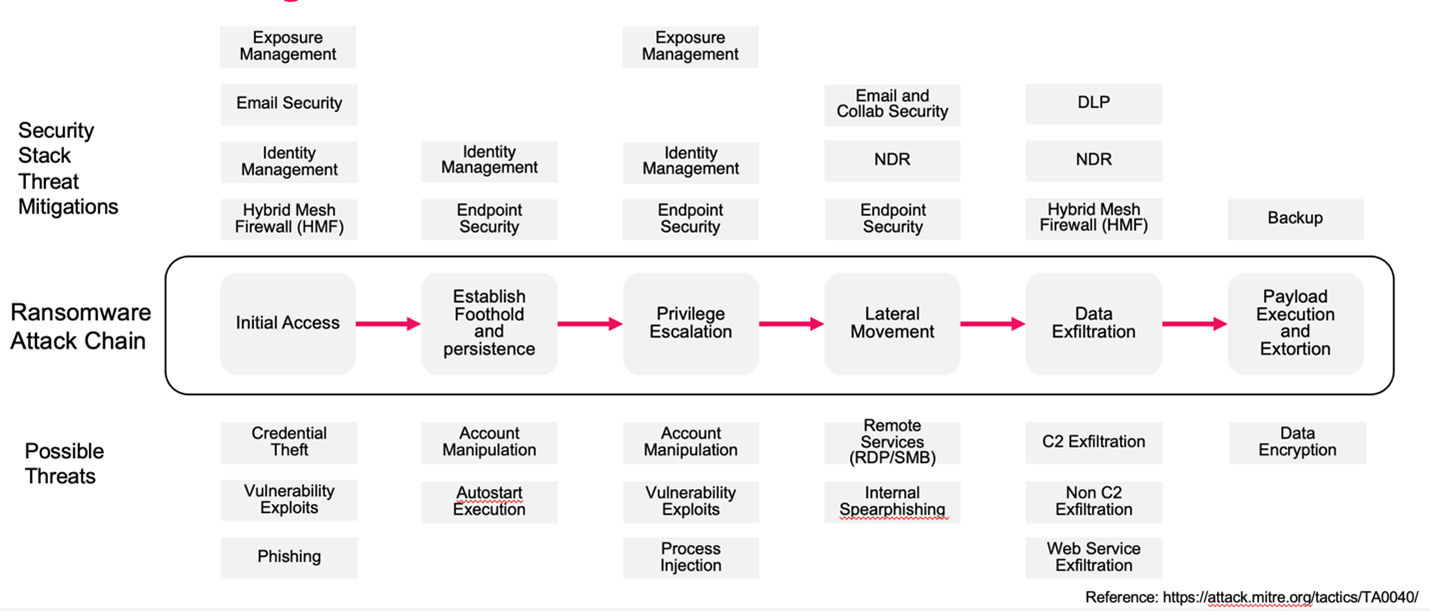

勒索軟體遵循結構化的多階段攻擊模式,通常稱為攻擊鏈。參見圖 1。這些階段通常包括:

Gartner 和 CISA 都認為橫向移動是整個攻擊鏈中監控最少、控制力最弱的階段,然而,攻擊者正是透過橫向移動獲得對企業真正重要的系統的存取權限。一旦進入系統,威脅行為者通常會提升權限、冒充用戶,並在未分段的網路中悄無聲息地移動,搜尋備份系統、檔案伺服器和高價值資料庫。

這一階段也依然存在著遏制攻擊的機會——但前提是組織必須具備東西向的可視性和回應控制措施。否則,勒索軟體會在數小時內引發業務連續性危機。

圖 1. 勒索軟體攻擊鏈

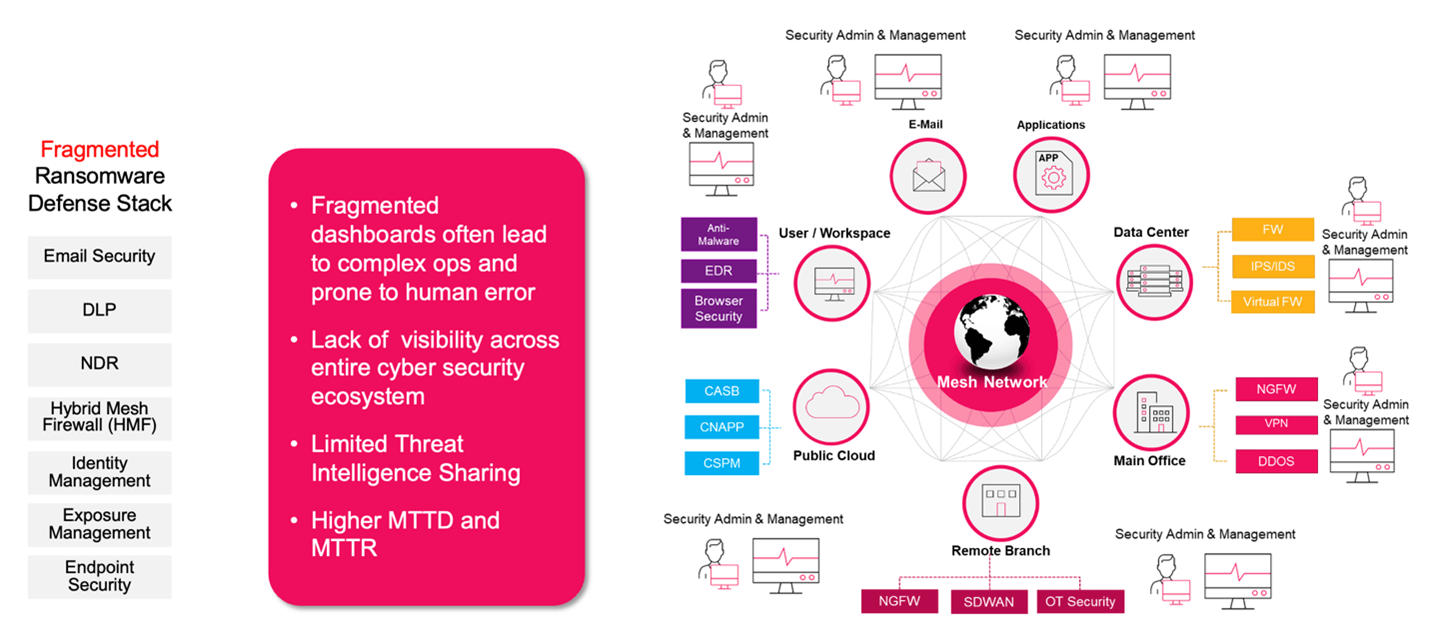

儘管在網路安全工具方面投入了大量資金,許多組織仍然使用孤立的基礎設施:一套防火牆用於本地網絡,一套雲端原生安全群組用於雲端工作負載,一套終端代理用於遠端工作者,還有一套控制台用於SD-WAN或 SaaS 控制。參見圖 2。

這種碎片化的方法會導致策略執行不一致、可見性不完整以及反應協調緩慢。 Gartner 在《零信任安全計畫實施策略路線圖》中指出,「需要大規模定義策略…」是阻礙有效實施零信任架構的主要內部複雜因素之一。碎片化的策略環境使這項任務更加困難。

更令人不安的是,雲端配置錯誤仍然是首要的初始存取媒介。 CISA 已多次警告稱,配置不當的 IAM 角色、過於寬鬆的存儲桶以及未使用的開放端口仍然是混合雲和多雲環境中勒索軟體的立足點。

傳統防火牆並非旨在解決這種混合複雜性。它們難以檢查雲端工作負載、遠端用戶和SaaS應用之間的流量。它們無法與身分提供者整合。而且,它們不提供集中控制,導致關鍵決策在各個團隊之間難以統一。

許多組織也正在努力應對分散的安全管理,許多安全產品和服務彼此之間無法溝通或共享知識。

圖 2. 碎片化的勒索軟體防禦

即將推出:《阻止勒索軟體:混合網狀架構如何破壞攻擊鏈》第 2 部分

在下一部分中;我們將探討混合網狀架構破壞勒索軟體殺傷鏈的五種主要方式 - 加強攻擊每個階段的防禦。

文章來源/ Check Point Blog Check Point Blog

返回