這是數位資產史上最大的竊盜案之一,駭客入侵了離線以太坊錢包並竊取了價值 15 億美元的數位資產,主要由以太坊代幣組成。 Bybit 最近發生的事件標誌著攻擊方法進入了新階段,其特點是採用了操縱使用者介面的先進技術。攻擊者不僅針對協議缺陷,還利用巧妙的社會工程來欺騙用戶,從而破壞主要機構的多重簽名設定。

該事件代表了這些攻擊模式的重大演變,引入了以前從未見過的複雜的 UI 操縱技術。攻擊者不僅利用協議機制,還透過操縱介面採用先進的社會工程學,從而破壞了重要的機構多重簽名設定。

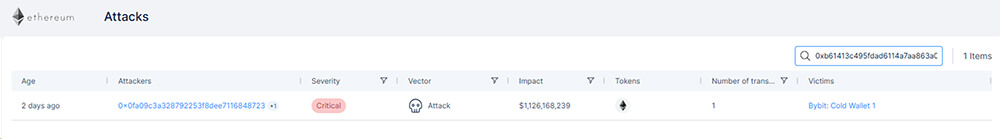

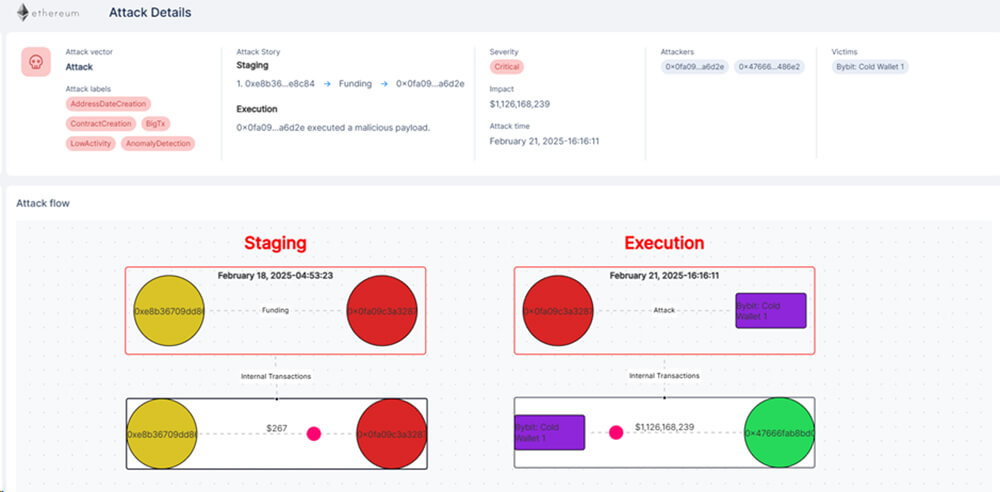

2 月 21 日,Check Point 區塊鏈威脅情報系統對以太坊區塊鏈網路的關鍵攻擊日誌發出警報。

日誌表明,AI引擎識別出交易中的異常變化,並將其歸類為嚴重攻擊。有消息稱,ByBit 冷錢包遭到駭客攻擊,導致價值約 15 億美元的數位資產被盜,主要是以太坊代幣。

Check Point Research 分析了這次攻擊並解釋了我們的威脅情報區塊鏈系統如何識別它。

Check Point 的 Threat Intel 區塊鏈系統先前發現了令人擔憂的模式,即攻擊者透過 Safe Protocol 的 execTransaction 函數利用合法的區塊鏈協議。該研究於 2024 年 7 月發布,對該函數在 Safe 框架內的運作方式進行了技術分析,並記錄了該函數在攻擊鏈中使用的情況。

研究的重點是了解安全協定的 execTransaction 函數的技術機制及其被濫用的可能性,強調了了解如何意外利用合法協定功能的重要性。

這次駭客攻擊開創了加密安全的新先例,它繞過了多重簽名冷錢包,而沒有利用任何智慧合約漏洞。相反,它利用了人類的信任和 UI 欺騙:

Bybit 駭客事件打破了人們對加密安全的長期假設。

即使技術防禦嚴密,人為錯誤仍然是最大的漏洞。這次攻擊凸顯了用戶介面操縱和社會工程等策略如何能夠危及最安全的錢包。

加密安全性必須超越單純的加密信任——它必須考慮到人為的弱點、高階惡意軟體威脅和 UI 操縱攻擊。該行業需要重新思考如何驗證交易,以及如何透過多層次的獨立驗證流程來防止將來發生此類災難性的違規行為。

文章來源/Check Point Blog Check Point Blog

返回