在網路安全領域,惡意軟體分析對於識別和消除威脅至關重要。攻擊者不斷改進他們的方法,而防禦者必須使用先進的工具保持領先。其中一個工具是沙箱,這是一種受控環境,可以安全地執行和觀察可疑文件。

在 Check Point,我們的威脅仿真刀片的新功能「上下文模擬」透過複製真實環境來改進惡意軟體偵測,解決一些最棘手的偵測挑戰。

傳統沙箱隔離運行文件,這有助於識別基本的惡意行為。然而,現代惡意軟體通常需要特定的檔案、互動或系統配置才能完全啟動。這就是上下文仿真的亮點。

它將存檔的所有內容移動到虛擬環境中,而不是單獨分析文件,從而模擬更真實的執行場景。

透過將整個存檔檔案複製到沙箱中並在其中打開它,上下文模擬允許惡意軟體與其所有元件(例如可執行檔、腳本和庫)進行交互,就像在真實系統上一樣。

此方法有助於識別在單獨分析檔案的隔離沙箱中可能不會觸發的惡意行為。

情境模擬對於偵測複雜或多階段的惡意軟體攻擊特別有效,因為它揭示了存檔中的不同檔案如何相互互動。

例如,它可以暴露自解壓縮例程、嵌入惡意程式碼的啟動或惡意軟體充分發揮作用所需的不同元件之間的依賴關係。

這樣可以更徹底地偵測複雜的威脅,從而提高發現隱藏或規避惡意軟體的機會,否則這些惡意軟體將無法被發現。

透過為惡意軟體提供更真實的運行環境,情境模擬增強了偵測能力,與傳統的沙箱方法相比,提供了更深層的分析。

以下是上下文模擬暴露攻擊者用來在看似無害的檔案或其他規避條件下隱藏惡意軟體的常用方法的關鍵方法。

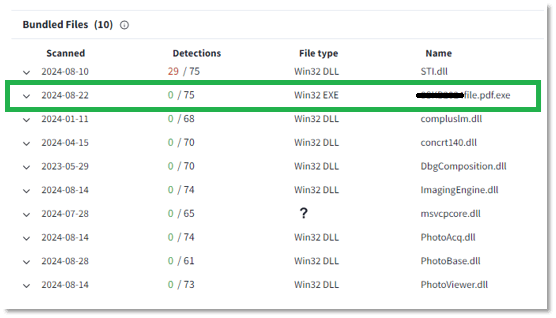

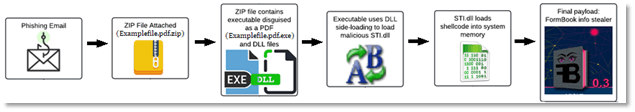

案例研究:使用上下文模擬發現未偵測到的信息竊取者在最近的分析中,我們遇到了一個透過電子郵件以名為Examplefile.pdf.zip的 ZIP 檔案形式發送的極具欺騙性的惡意軟體樣本。乍一看,該文件的名稱表明它是一個 PDF 文檔,這是攻擊者欺騙用戶打開該文件的常用策略。然而,在ZIP檔案中,真正的有效負載是一個名為Examplefile.pdf.exe的可執行文件,這顯然是試圖利用人們對PDF文件的熟悉程度並繞過基本檢查。在 VirusTotal 上,

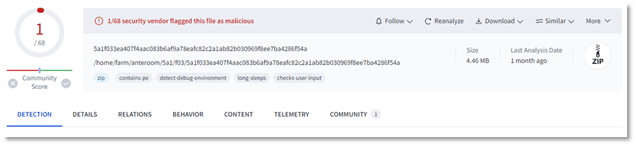

Examplefile.pdf.exe(圖 1)有 0 次檢測,Examplefile.pdf.zip(圖 2)只有 1 次檢測,如下面的螢幕截圖所示。

圖 1:ZIP 檔案內的文件,可執行檔有 0 次檢測

圖 2:VirusTotal 低偵測

但欺騙並沒有就此停止。該存檔還包含幾個 DLL 文件,如下所示。

其中,除了STI.dll之外,所有這些都是良性的。這個惡意 DLL 在攻擊中發揮了至關重要的作用,由Examplefile.pdf.exe使用 DLL 側載入技術載入。然後, STI.dll充當將 shellcode 載入到記憶體中的載入程序,隨後我們使用沙箱將其從記憶體中轉儲。該檔案(標識為400000.wmplayer.exe)在 VirusTotal 中根本不存在。

進一步的自動分析,包括對沙箱產生的轉儲檔案套用 YARA 規則,表明該檔案不僅僅是惡意軟體,它是臭名昭著的FormBook資訊竊取程式的變種。

此攻擊的一個重要方面是,Examplefile.pdf.exe如何利用 DLL 側面載入技術從 ZIP 檔案載入惡意 STI.dll,而不是通常位於 C:\Windows\System32\sti 的合法 STI.dll 檔案.dll 和C :\Windows\SysWOW64\sti.dll。

在Windows中,當應用程式載入DLL時,它會遵循特定的順序來搜尋DLL檔案。此順序對於了解攻擊者如何操縱系統來載入惡意 DLL 而不是合法的 DLL 至關重要。載入 DLL 的典型搜尋順序是:

在此攻擊中,Examplefile.pdf.exe會根據此搜尋順序載入位於相同目錄(執行檔所在的目錄)內的STI.dll 。這就是攻擊者確保載入惡意 STI.dll 而不是系統目錄中的合法 STI.dll 的方法。

透過將惡意 DLL 放置在與可執行檔案相同的位置,攻擊者可以有效地繞過安全措施,否則可以保護系統免受未經授權的 DLL 的侵害。這種策略在逃避偵測方面特別有效,因為在給定標準 DLL 搜尋順序的情況下,系統會將載入過程視為合法。

圖 3:攻擊鏈

FormBook是一個臭名昭著的資訊竊取程序,已在野外傳播多年。它的主要目的是從受感染的系統捕獲敏感訊息,包括擊鍵、剪貼簿資料和瀏覽器憑證。一旦收集,這些資料就會洩漏到攻擊者控制的命令和控制伺服器。 FormBook 通常透過網路釣魚電子郵件、惡意附件和受感染的網站進行分發,這使其對個人和組織構成重大威脅。

FormBook 特別危險的是它能夠在受感染的系統上長時間保持不被發現的能力。它採用各種規避技術,包括程式碼混淆、反調試措施和僅記憶體執行,以避免傳統防毒解決方案的檢測。

在這種情況下,上下文模擬使我們能夠揭示攻擊的全部範圍,從最初的欺騙到最終的有效負載。這種程度的詳細分析強調了使用上下文模擬等高階工具來對抗複雜惡意軟體的重要性。

本案例研究強調了情境模擬在識別和緩解複雜威脅方面的實際優勢,否則這些威脅將無法被發現。

上下文仿真代表了惡意軟體分析領域的重大進步。透過準確複製惡意軟體運行的現實環境,此功能增強了我們分析的深度和準確性,使我們能夠檢測到最複雜的威脅。結合沙箱技術的固有優勢,上下文模擬是持續對抗網路威脅的強大工具。在 Check Point,我們致力於利用最新的創新來保護我們的客戶並領先於新出現的威脅。

Check Point 客戶仍能免受本研究中所述的威脅的影響。

Check Point 威脅模擬全面涵蓋攻擊策略、檔案類型和作業系統,並防範本報告中所述的攻擊和威脅類型。

使用啟用了威脅模擬的Quantum 和 Harmony產品的Check Point 客戶 將受到保護,免受本報告中詳述的活動的影響。

若要了解 Check Point 威脅防護, 請安排示範 或免費 安全檢查 來評估您的安全狀況。

文章來源/Check Point BlogCheck Point Blog

返回