在網路犯罪的陰暗世界中,即使是最狡猾的駭客也可能犯下揭露其操作的錯誤。 CPR 最近發現的 Styx Stealer(一種源自臭名昭著的Phemedrone Stealer 的新惡意軟體變體)凸顯了這一現實。調查揭示了其開發人員的嚴重失誤,包括重大的操作安全 (OpSec) 失誤,導致他自己的電腦洩露了敏感資訊。

Styx Stealer 源自 Phemedrone Stealer,後者因利用Microsoft Windows Defender SmartScreen 中的CVE-2023-36025漏洞而臭名昭著。

雖然它繼承了Phemedrone 的核心功能,例如竊取保存的密碼、cookie、從瀏覽器自動填充資料、加密貨幣錢包資料和即時訊息會話,但Styx Stealer 還包括增強功能:持久性機制、剪貼簿監視器和加密剪輯器、附加功能沙箱規避和反分析技術。加密剪輯器功能使 Styx Stealer 能夠在交易期間透過用攻擊者的錢包位址替換保存在剪貼簿中的原始錢包位址來竊取加密貨幣。持久性機制確保惡意軟體即使在重新啟動後也能在受害者的系統上保持活動狀態,從而允許加密貨幣剪輯器持續運行,並增加成功竊取加密貨幣的機會。

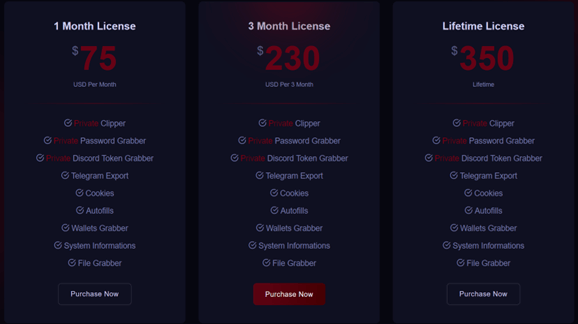

Phemedrone Stealer 是開源且免費的,而 Styx Stealer 則透過訂閱方式出售。訂閱價格從每月 75 美元到終身許可證 350 美元不等,交易透過 Telegram 帳戶 @Styxencode 處理。

圖 1 – 來自 styxcrypter[.]com 網站的 Styx Stealer 定價。

Agent Tesla惡意軟體是一種進階遠端存取木馬 ( RAT ),專門從受感染的電腦中竊取敏感資訊。

2024 年 3 月,我們發現了一個傳播 Agent Tesla 惡意軟體的垃圾郵件活動,該活動使用 Telegram Bot API 進行資料外洩。我們對所監控的 Agent Tesla 機器人進行的調查顯示,根據 IP 和電子郵件地址得出的結論,攻擊者主要針對中國公司的代表,這些地址表明來源為中國。

CPR 也確定了印度、阿聯酋和菲律賓受影響的公司。受害者涉及多個行業,包括:

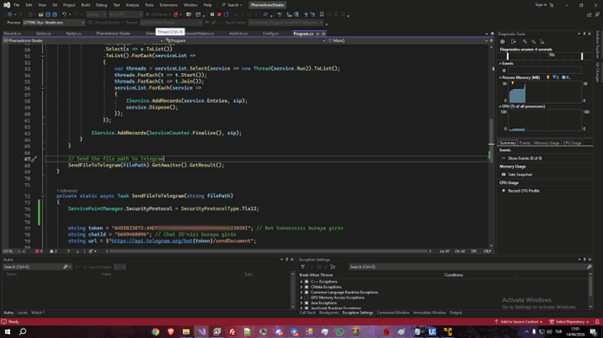

從惡意軟體中提取 Telegram Bot 令牌,我們找到了由使用者「Fucosreal」創建的 Telegram 機器人。在監控該機器人期間,我們截獲了一份類似於 Phemedrone Stealer 的不尋常文件,但標記為「Styx Stealer」。該文件包括 Visual Studio IDE 和專案「PhemedroneStealer」的螢幕截圖,其中包含與 Agent Tesla 範例相符的 Telegram Bot 令牌和聊天 ID。

圖 2 – Styx Stealer 開發人員調試期間的桌面螢幕截圖。

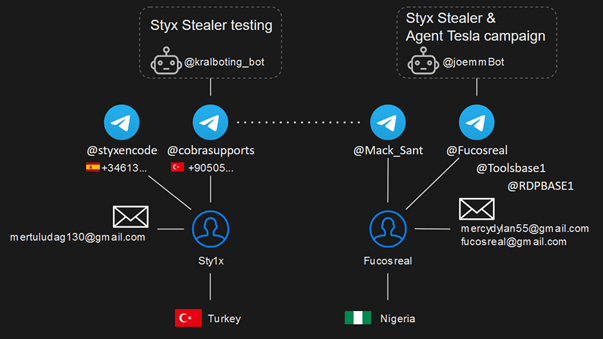

很明顯,這次洩漏是從 Styx Stealer 開發者(也稱為Sty1x )的電腦發生的。利用洩漏的數據,我們發現了開發者使用的兩個 Telegram 帳戶(@styxencode、@cobrasupports)、他的電子郵件地址、電話號碼、他在土耳其的大致位置以及一段時間內的活動情況。這也暴露了 Sty1x 與客戶和其他網路犯罪分子(包括 Fucosreal)的通訊。

圖 3 – Styx Stealer 開發者和 Agent Tesla 威脅參與者的帳號和暱稱。

我們總共確定了 54 個客戶和 8 個加密貨幣錢包,可能屬於 Sty1x,用於接收付款。 Styx Stealer 開始銷售後的兩個月內,收到的總金額約為 9,500 美元。

從 Sty1x 的信件中,我們了解到 Fucosreal 使用另一個 Telegram 帳戶 @Mack_Sant 向開發人員提供了 Telegram 機器人令牌,以整合到 Styx Stealer 中,透過 Telegram 竊取被盜資料。

在他們自己的設備上調試和測試惡意軟體導致資料首先從 Styx Stealer 開發人員的電腦洩漏,然後從 Fucosreal 的系統洩漏。

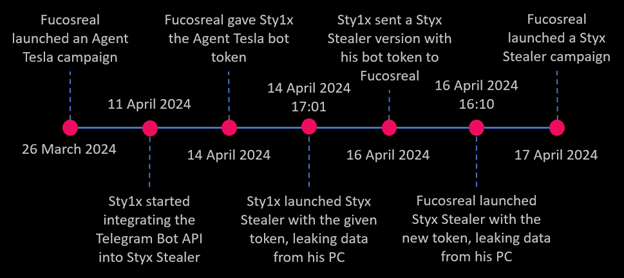

心肺復甦術將各點連結起來的方式是利用簡單的調查研究。 2024 年 3 月 26 日,Fucosreal 使用 Agent Tesla 惡意軟體發起了一場垃圾郵件活動,目標是全球受害者,包括我們的客戶。我們的研究是由這個特殊的特斯拉特工樣本引發的。透過解密,我們能夠提取用於資料外洩的 Telegram 機器人令牌 (@joemmBot)。這使我們能夠監控機器人並收集有關受害者的信息。 4 月 11 日,Sty1x 和 Fucosreal 討論了將 Telegram 資料發送功能合併到 Styx Stealer 中,儘管我們當時並不知道這一進展。同一天,Sty1x 創建了一個新機器人 (@kralboting_bot),用於在 Styx Stealer 中測試 Telegram Bot API。到 4 月 14 日,Fucosreal 已向 Sty1x 提供了 @joemmBot 令牌,以便在 Styx Stealer 中使用。當天晚些時候17:01,我們的監控工作得到了回報,我們截獲了一個包含Styx Stealer 在Sty1x 計算機上調試運行的數據的存檔,其中揭示了他在土耳其的大致位置以及第二個機器人的令牌(@ kralboting_bot)。

在發現第二個機器人令牌後,我們加強了監控工作。 Sty1x 使用 @kralboting_bot 令牌編譯了一個新的 Styx Stealer 樣本,並將其發送給 Fucosreal,然後 Fucosreal 在他的電腦上運行它。 4 月 16 日 16:10,我們截獲了另一個檔案,這次包含來自 Fucosreal PC 的資料。這些數據揭示了他在尼日利亞的大致位置、他的電子郵件地址和其他情報數據,進一步幫助他去匿名化。

最後,2024 年 4 月 17 日,Fucosreal 使用 Styx Stealer 樣本和先前在 Agent Tesla 活動中使用的 @joemmBot 令牌發起了另一場垃圾郵件活動。

圖 4 – Styx Stealer 開發人員和 Agent Tesla 威脅參與者的操作時間表。

到 4 月 17 日早上,我們的遙測檢測到使用此 Styx Stealer 版本的攻擊。幸運的是,這次惡意活動完全失敗了,我們在我們公司的客戶或其他用戶中沒有發現任何真正的受害者。

該活動因其使用 Telegram Bot API 進行資料外洩而聞名,利用 Telegram 的基礎設施而不是傳統的命令與控制 (C&C) 伺服器,更容易檢測和阻止。然而,這種方法有一個重大缺陷:每個惡意軟體樣本必須包含用於身份驗證的機器人令牌。解密惡意軟體以提取此令牌可以存取透過機器人發送的所有數據,從而暴露收件者帳戶。

我們對 Styx Stealer 的發現以及從開發人員的操作安全失誤中收集到的情報強調了網路安全保持警惕的重要性。 Styx Stealer 的案例是一個令人信服的例子,說明網路犯罪活動可能會因基本的安全疏忽而出現失誤。 Styx Stealer 的創建者透露了他的個人詳細信息,包括 Telegram 帳戶、電子郵件和聯絡人。這項關鍵的 OpSec 失敗不僅損害了他的匿名性,還提供了其他網路犯罪分子的寶貴情報,其中包括特斯拉特工活動的發起者。

參與網路犯罪活動使得保持完全隱藏變得極具挑戰性。對網路犯罪社群的持續監視意味著,最輕微的錯誤都可能導致相關個人及其同事的去匿名化和曝光,如本案所示。即使這些犯罪分子被曝光後沒有被逮捕,他們也會充分意識到他們的活動將受到密切監視。繼續他們的犯罪行為只會加強對他們不利的證據。過去,一些犯罪者在我們報告後就停止了活動。

為了減輕受此類威脅影響的風險,必須:

Check Point 客戶仍能免受本研究中所述的威脅的影響。

Check Point 威脅模擬和 Harmony Endpoint 全面涵蓋攻擊策略、檔案類型和作業系統,並防範本中所述的攻擊和威脅類型。

如需完整的技術報告並逐步進行調查,歡迎您造訪我們的心肺復甦部落格及其詳細文章。

文章來源/Check Point Blog Check Point Blog

返回